С каждым днем количество кибератак и угроз растет, поэтому злоумышленники используют все более изощренные методы для взлома компьютерных систем. Кибербезопасность — это очень полезная система защиты для защиты компьютеров, сетей, серверов, электронных систем, мобильных устройств, программ и электронных систем от цифровых атак. Как правило, кибератаки направлены на доступ, уничтожение или изменение конфиденциальных данных путем вымогательства денег у операторов или нарушения общих бизнес-процессов. Кибербезопасность в основном нацелена на защиту компьютерных систем от несанкционированного доступа. Существует множество советов по кибербезопасности для защиты от кибератак, таких как необходимость обновления Операционная система , используйте антивирусное программное обеспечение, используйте надежные пароли, не открывайте несанкционированные ссылки или электронные письма и избегайте использования незащищенных сетей Wi-Fi в общественных местах.

В этой статье представлен список Темы семинара по кибербезопасности для студентов инженерных специальностей.

Темы семинара по кибербезопасности для студентов инженерных специальностей

Список тем семинара по кибербезопасности для студентов инженерных специальностей обсуждается ниже.

Фишинговые атаки

Фишинговая атака — это обычная кибератака, которая отправляет мошеннические сообщения, которые, как представляется, исходят из надежного источника. Как правило, это общение может осуществляться по электронной почте. Основная цель фишинговой атаки — украсть данные для использования или продажи, такие как данные для входа в систему, данные кредитной карты, данные банковского счета или установить вредоносное ПО на компьютер жертвы. Существуют различные типы фишинговых атак, такие как электронная почта, копье, китобойный промысел, разгром и рыболов.

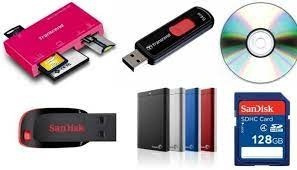

Съемные медиа

Съемные носители — это тема безопасности, которую ежедневно используют разные компании. Это портативный носитель данных, который позволяет пользователям копировать данные на устройство, а затем удалять данные с устройства. Съемный носитель можно легко извлечь из ПК во время его работы. С его помощью легко отправлять данные с одного компьютера на другой. Существуют различные типы съемных носителей, такие как SD-карты, USB-накопители, компакт-диски, диски Blu-ray, DVD-диски, магнитная лента и дискеты.

Аутентификация на основе пароля

Аутентификация на основе пароля — это очень простая концепция кибербезопасности, используемая в разных компаниях. Часто используемые секретные слова будут легко угаданы посторонними лицами, чтобы получить право входа в ваши аккаунты. Киберпреступникам очень легко получить доступ к учетным записям, используя простые или узнаваемые шаблоны паролей сотрудников. Когда эти данные украдены, их можно продать или сделать общедоступными для получения дохода. Таким образом, внедрение случайных паролей может значительно затруднить получение киберпреступниками доступа к различным учетным записям. Кроме того, двухфакторная аутентификация также может обеспечить дополнительные уровни безопасности, защищающие целостность учетной записи.

Безопасность мобильных устройств

Безопасность мобильных устройств помогает защитить конфиденциальные данные, хранящиеся на мобильных устройствах и передаваемые через портативные устройства, такие как ноутбуки, планшеты и носимые устройства. Потенциальные угрозы для мобильных устройств в основном включают фишинг, вредоносные мобильные приложения, шпионское ПО, незащищенные сети Wi-Fi и утечку данных. Чтобы избежать нарушения безопасности, каждая компания должна предпринять превентивные и четкие шаги для снижения риска. Преимущества безопасности мобильных устройств в основном включают в себя применение политики безопасности, контроль приложений, резервное копирование данных, регистрацию автоматизированного устройства, контроль обновлений устройства и т. д.

Удаленная работа

Удаленная работа очень полезна для организаций, поскольку она повышает производительность, улучшает баланс между работой и личной жизнью и гибкость, но также усугубляет проблемы с кибербезопасностью. Таким образом, устройства, которые используются для работы, такие как ноутбуки, компьютеры и смартфоны, должны оставаться заблокированными после установки антивирусного программного обеспечения.

Есть много компаний, которые все чаще нанимают удаленных сотрудников, которые приспособились к работе из дома, но им необходимо пройти обучение, чтобы понять, а также научиться защищаться от кибербезопасности, потому что сотрудники иногда в основном зависят от личных сетей, новых онлайн-инструментов, персональных устройств, онлайн-сервисы и т. д. Поэтому у них могут возникнуть некоторые проблемы во время пандемии. Поэтому важно уделить некоторое время проверке ваших процессов безопасности и убедиться, что все работает и безопасно.

Общественный Wi-Fi

Использование общедоступных Wi-Fi очень удобно использовать, когда вы путешествуете или находитесь в общественных местах, наверстываете упущенное на работе, получаете доступ к учетным записям в Интернете и проверяете экстренную электронную почту. Хотя эти общедоступные сети могут привести к кибератакам. Существует множество рисков общедоступного Wi-Fi, таких как распространение вредоносных программ, вредоносные точки доступа, атаки «человек посередине», отслеживание и прослушивание Wi-Fi и незашифрованные сети.

Чтобы очень безопасно использовать общедоступные сети, нужно следовать им; старайтесь избегать доступа к конфиденциальным данным, используйте VPN, придерживайтесь веб-сайтов HTTPS, используйте расширение браузера и параметры подключения, которые необходимо настроить, отключите общий доступ к файлам, используйте экран конфиденциальности, используйте двухфакторную аутентификацию, установите антивирус и выйти из системы правильно.

Облачная безопасность

Набор процедур и технологий, предназначенных для устранения внутренних и внешних угроз безопасности бизнеса, известен как облачная безопасность. Эта безопасность требуется в различных организациях, поскольку они интегрируют облачные инструменты и услуги и переходят к своей стратегии цифровой трансформации как части своей инфраструктуры.

Такие термины, как облачная миграция и цифровая трансформация, часто используются в корпоративных условиях. По мере того, как предприятия придерживаются этих идей и стремятся оптимизировать свой операционный подход, возникают новые проблемы, связанные с балансировкой уровней производительности и безопасности. Таким образом, облачная безопасность относится к политикам, технологиям, службам и элементам управления, которые защищают облачные данные, инфраструктуру и приложения от угроз. Облачная безопасность в основном предназначена для защиты серверов данных, физических сетей, хранилищ данных, ОС, сред компьютерной виртуализации, промежуточного программного обеспечения, сред выполнения и т. д.

Социальные медиа

Поскольку социальные сети развивались стремительными темпами и приносили множество преимуществ, многие хакеры сталкиваются со многими проблемами кибербезопасности. Потому что ежедневно мы публикуем множество вещей в наших учетных записях в социальных сетях, таких как изображения, рекламные акции, события, работа и т. д. Таким образом, публикация всего этого может привести к нарушению конфиденциальности. Некоторые из связанных вопросов: конфиденциальность данных, интеллектуальный анализ данных, атаки вирусов и вредоносных программ, юридические вопросы и многое другое.

Чтобы преодолеть все эти проблемы, нам нужно следовать этим решениям, таким как создание надежных паролей, убедитесь, что пароли сложные с строчными и прописными буквами, специальными символами и цифрами, избегайте обмена личными данными, такими как номера телефонов, дата рождения, имена, социальные сети сведения о безопасности, фотографии, использовать параметры безопасности и конфиденциальности, предоставляемые различными платформами социальных сетей, использовать только авторизованное соединение Wi-Fi, обновлять ОС, использовать антивирус, мы должны принимать запросы на добавление в друзья только от известных людей.

Будущее ИИ в кибербезопасности

Искусственный интеллект в рамках кибербезопасности просто помогает организациям в наблюдении, составлении отчетов, обнаружении и противодействии киберугрозам для обеспечения конфиденциальности данных. Растущая осведомленность среди людей, прогресс в информационных технологиях, обновление разведки, решения для работы полиции и растущий объем информации, собираемой из различных источников, потребовали использования улучшенных и надежных решений для кибербезопасности.

Повышение качества и частоты кибератак стимулирует киберсистемы с искусственным интеллектом. В глобальном масштабе рост числа инцидентов с кибератаками заставил организации задуматься о защите своих данных. Основной причиной этих киберпреступников является политическая конкуренция, движение участников в корыстных целях, а также для нанесения вреда другим именам, международная кража данных и т. д.

Подход интеллектуального анализа данных для кибербезопасности

В нашей повседневной жизни использование Интернета и коммуникационных технологий играет важную роль. Возможности интеллектуального анализа данных используются как киберпреступниками, так и экспертами по безопасности. Приложения для интеллектуального анализа данных можно использовать для обнаружения будущих кибератак путем анализа, поведения программы, привычек просмотра и т. д. Количество пользователей Интернета постепенно увеличивается, поэтому при работе в киберпространстве возникают огромные проблемы с безопасностью.

Вредоносное ПО, отказ в обслуживании, сниффинг, спуфинг и киберпреследование являются основными киберугрозами. Методы интеллектуального анализа данных представляют собой интеллектуальный подход к обнаружению угроз путем отслеживания ненормальной активности системы, а также моделей поведения и сигнатур. В этом документе рассматриваются приложения интеллектуального анализа данных для анализа и обнаружения угроз с особым подходом к обнаружению вредоносных программ и атак типа «отказ в обслуживании» с высокой точностью и меньшими затратами времени.

Программы-вымогатели

Наиболее опасные вредоносные программы, такие как Ransomware, часто используются киберпреступниками для шифрования данных организации, чтобы потребовать деньги от организации, чтобы получить ключ дешифрования. Это вредоносное программное обеспечение не позволяет пользователям получить доступ к своей системе, просто блокируя экран системы или блокируя файлы пользователей до тех пор, пока деньги не будут выплачены. В настоящее время семейства программ-вымогателей подразделяются на различные типы, такие как крипто-вымогатели, определенные типы шифрования файлов в зараженных системах и вынуждают потребителей платить деньги, используя определенные методы онлайн-платежей.

Кибербезопасность для малого бизнеса

В малом бизнесе есть два мощных фактора: широкополосная связь и информационные технологии для выхода на новые рынки, повышения производительности и эффективности. Но киберпреступники часто сосредотачиваются на малом бизнесе из-за менее компетентного механизма безопасности, отсутствия резервных копий данных и знаний о защите. Таким образом, каждому малому бизнесу требуется политика кибербезопасности для защиты своего бизнеса, клиентов и данных от растущих угроз кибербезопасности.

Кибербезопасность с IoT

Кибербезопасность на основе IoT — это технология, используемая для защиты подключенных устройств и сетей в Интернете вещей. Таким образом, Интернет вещей включает в себя подключение вычислительных устройств, цифровых и механических машин, животных, предметов и т. д. Каждому объекту присваивается уникальный идентификатор и возможность раздельной передачи данных по сети. Разрешение различным устройствам подключаться к Интернету подвергает их ряду основных рисков, если они не защищены эффективно, например, от кибератак.

Этический взлом

Этический взлом — это санкционированная попытка получить незаконный доступ к компьютерной системе, данным, приложению или инфраструктуре организации. Этот взлом просто нацелен на проверку системы, иначе сеть, которую злоумышленники могут разрушить или использовать. Компания нанимает инженеров по кибербезопасности для выполнения различных действий по тестированию защиты системы. Они собирают и изучают данные, чтобы понять, как повысить безопасность сети или системы.

Киберпреступность и правоохранительные органы

Количество киберпреступлений во всем мире растет, поэтому обеспечить правосудие людям и компаниям, ставшим жертвами кибератак, стало очень сложно. Таким образом, в каждой стране есть отдел по борьбе с киберпреступностью, который просто наблюдает за кибербезопасностью как в отношении атак внутри страны, так и за ее пределами.

Криптография

Практика шифрования данных и последующая расшифровка известна как криптография. Таким образом, это самый важный домен кибербезопасности. Это очень полезно для защиты ваших данных и не позволяет киберпреступникам использовать ваши данные посередине. Даже если преступник получит информацию, он не получит никаких данных из-за шифрования. Итак, преступнику нужен ключ для расшифровки. Эксперты по кибербезопасности просто используют криптографию для разработки шифров, алгоритмов и других мер безопасности, которые кодируют и защищают данные клиентов и компаний. Пожалуйста, обратитесь к этой ссылке для: Что такое криптография: виды, инструменты и алгоритмы .

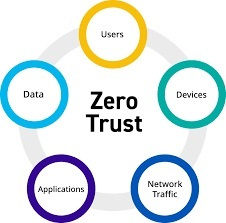

Архитектура нулевого доверия

Архитектура нулевого доверия (ZTA) — это модель безопасности, которая не разрешает пользователям и устройствам без правильной аутентификации. Таким образом, это очень безопасная сеть, которая не допускает вредоносных атак. ZTA — это стратегический подход к кибербезопасности, который защищает организацию, просто уменьшая неявное доверие и постоянно проверяя каждую фазу цифрового взаимодействия. Здесь неявное доверие означает, что пользователи, оказавшиеся в сети, такие как злоумышленники, а также злоумышленники, могут свободно перемещаться в боковом направлении и разрешать конфиденциальные данные из-за отсутствия детальных средств контроля безопасности.

Киберстрахование

Киберстрахование — это один из видов страхования, который можно застраховать для защиты бизнеса от кибератак и, чаще всего, от рисков, связанных с ИТ-инфраструктурой и деятельностью. В настоящее время кибератаки вышли из-под контроля, и их риски могут привести к потенциальным потерям. Покрытие полиса киберстрахования обеспечивает первую сторону защиты от различных убытков, таких как уничтожение данных, взлом, кража, вымогательство, отказ от служебных атак, отказ от защиты данных и т. д.

Киберстрахование доступно в двух типах: покрытие ответственности перед третьими лицами и покрытие ответственности перед третьими лицами. Вы можете выбрать один или оба типа для покупки. Страховое покрытие первой стороны просто защищает вашу организацию, когда вы несете расходы в результате утечки данных или когда ваша организация взломана, тогда как страховое покрытие третьей стороны просто обеспечивает безопасность, когда клиент, партнер, поставщик использует вас для разрешения утечки данных.

Еще несколько тем семинара по кибербезопасности

Список некоторых других тем семинара по кибербезопасности приведен ниже.

- Системы обнаружения вторжений.

- Сетевая безопасность.

- Киберпреступность.

- Машинное обучение с учетом конфиденциальности.

- Интеллект киберугроз.

- Защита данных и конфиденциальность в распределенных системах.

- Критически важные и чувствительные ко времени сети.

- Обработка распределенного сложного события.

- Идентификация пути атаки.

- Безопасность SDN.

- Защита от движущихся целей или MTD.

- Распределенные и совместные брандмауэры.

- Отмывание денег через биткойн.

- Разведка угроз.

- Безопасность SDN или NFV.

- Критическая инфраструктура и безопасность Индустрии 4.0.

- Безопасность канального уровня. Безопасное обнаружение в умных городах.

- Распределенная аналитика и целостность данных.

- Контроль доступа в распределенных средах.

- Репутация и доверие в сетях.

- Обнаружение скрытных злоумышленников.

- Корреляция данных хоста и сети для обнаружения вторжений.

- Обнаружение сценариев атак.

- Качество данных в распределенных системах.

- Контент-ориентированная сеть и именованная сеть передачи данных.

- Контроль доступа в DNE (распределенные сетевые среды).

- Сеть определяется программным обеспечением и виртуализацией сетевых функций.

- Инициируемые событиями вычисления в распределенных системах.

- Прикладной поиск угроз.

- Динамическая оценка угроз с помощью байесовских сетей.

- Децентрализованный уровень управления SDN.

- Безопасность виртуализации сетевых функций.

- Обнаружение аномалий в файлах журналов.

- Системы обнаружения проникновения в автомобиль.

- Модели отказов в критически важных для безопасности сетях IoT.

- Концепции отказоустойчивости для TSN (чувствительных ко времени сетей).

- Обнаружение сетевых вторжений, помогающих понять активность хоста.

Не пропустите - Проекты по кибербезопасности для студентов инженерных специальностей .

Таким образом, это все о списке проектов по кибербезопасности для студентов инженерных специальностей, которые очень помогают в выборе темы. приложения кибербезопасности позволяют выполнять аутентификацию с помощью сетевой безопасности, а также технологий облачной безопасности. Вот вопрос к вам, что такое система безопасности?